BLOG

Noticias, artículos, tutoriales y más….

La seguridad de los datos

La seguridad de los datos o la seguridad de la información, también conocida por el acrónimo inglés InfoSec, es importante para personas de cualquier edad. Es un deporte de equipo y todos participamos. A medida que la tecnología evoluciona a paso firme en la era digital, tenemos la responsabilidad compartida de hacer que el ciberespacio sea un entorno más seguro para nosotros y las generaciones futuras.

Si bien hay muchos recursos sobre seguridad para organizaciones, aquí queremos brindarte algunos consejos para que navegues seguro en Internet. Si tú estás conectado, eres vulnerable; y evitar los ciberataques cada vez más complejos requiere vigilancia permanente. Nos gusta la idea de transformarnos en un firewall humano. Es sentido común. Si eres consciente de la seguridad, podrás aventajar a los atacantes. Al conocer las medidas a tu alcance como usuario particular, podrás reducir los riesgos cuando estés en línea.

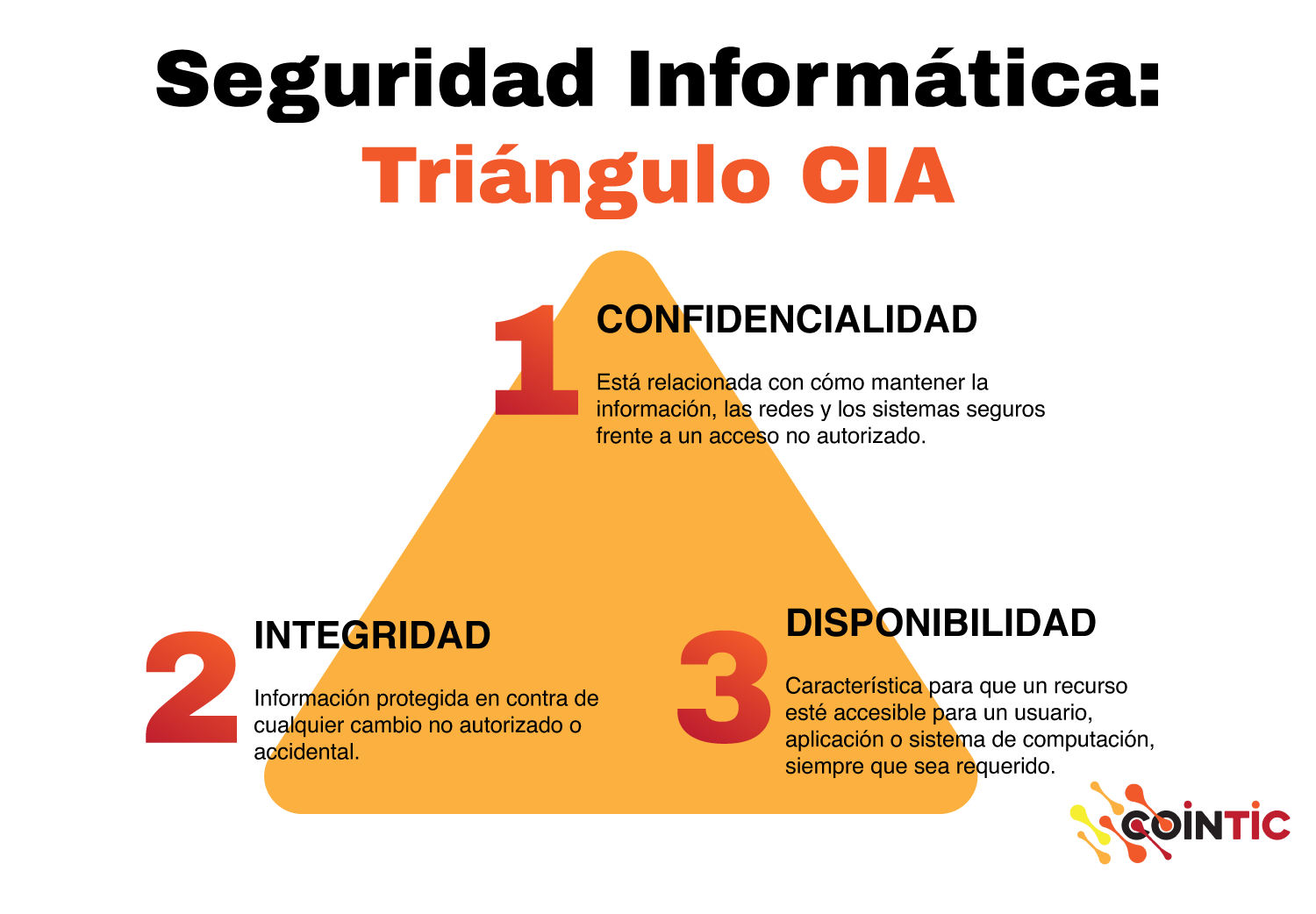

Para proteger los datos, la seguridad y la privacidad van de la mano. La privacidad se refiere a políticas empresariales que fijan pautas para la gestión de datos, como su recopilación, conservación y eliminación. La ciberseguridad consta de métodos para proteger redes, dispositivos y datos frente a accesos no autorizados y para asegurar la confidencialidad, integridad y disponibilidad de esa información. La seguridad de la información rige tanto a nivel cibernético como físico.

Figura 1. Triangulo CIA

Figura 1. Triangulo CIA

Riesgos comunes en la seguridad de datos

Aquí te mostramos algunos términos que debes tener en cuenta para entender mejor algunos riesgos:

- Las vulnerabilidades son fallas de software, firmware o hardware que un atacante puede aprovechar para realizar acciones no autorizadas en un sistema. Los atacantes se valen de estos errores para infectar computadoras con malware o realizar otras acciones maliciosas.

- Un atacante es alguien que aprovecha las vulnerabilidades del software y los sistemas informáticos para beneficio propio; sus acciones suelen ir en contra de los fines para los que se creó el sistema. Las amenazas van del mero daño al robo o adulteración de información.

- La superficie de ataque es cualquier parte de un entorno que está expuesta y que un atacante puede usar para acceder a sectores protegidos o extraer algo valioso de ellos. Tras el primer acceso a una red, el intruso utiliza las rutas de comunicación habilitadas entre los dispositivos de la red para obtener más acceso. Por eso, los profesionales de la ciberseguridad buscan identificar todas las superficies de ataque, reducir su magnitud y disminuir el riesgo de ataques.

- Un malware es un archivo o programa no deseado que puede dañar una computadora o poner en riesgo los datos almacenados en ella. Algunos ejemplos de la clasificación de códigos maliciosos son los virus, gusanos, botnets, troyanos, los ataques distribuidos de denegación de servicios o DDoS y ransomware. Los archivos de datos maliciosos son no ejecutables y pueden ser archivos de Microsoft Word, Adobe PDF, ZIP o de imagen que aprovechan los puntos débiles del programa con el que se abren. Los atacantes suelen usar este tipo de archivos para instalar un malware en el sistema de la víctima y los distribuyen por correo electrónico, redes sociales y sitios web inseguros.

- La ingeniería social es una técnica muy lucrativa que engaña a los usuarios porque piensan que lo que ven es auténtico. El objetivo de un ingeniero social es ganar su confianza y luego aprovechar la relación para que usted divulgue información confidencial, suya o de otra entidad, y que le otorgue acceso a una red. Estos agentes prefieren el camino más fácil. ¿Por qué usar una costosa amenaza de día cero si la ingeniería social funciona? Ellos hackean la mente de determinados individuos, quienes rara vez se dan cuenta del engaño, y utilizan inteligencia e interacciones públicas para crear perfiles de víctimas. Estos fraudes atraen a la víctima porque parecen confiables y activan disparadores emocionales, como la curiosidad, la urgencia o la intimidación.

¿Cómo afectan las ciberamenazas al Internet?

Hoy en día, parece que todo se basa en Internet: correos electrónicos, teléfonos inteligentes, videojuegos, redes sociales, aplicaciones, compras en línea, equipamiento médico e historias clínicas. Y la lista sigue. La desventaja es que las ciberamenazas presentan un grave riesgo tanto para la empresa como para los datos personales. Por ejemplo, un malware puede eliminar por completo un sistema, mientras que un atacante podría ingresar en él y adulterar los archivos, utilizar una computadora para atacar a otros o robar información de tarjetas de crédito y hacer compras no autorizadas. No existen garantías que lo protejan de todo esto, incluso si toma las máximas precauciones. Sin embargo, ahora mismo puede adoptar medidas para reducir las probabilidades. En primer lugar, hay que reconocer los riesgos cibernéticos potenciales.

Así como la tecnología continúa avanzando y haciendo nuestra vida más fácil y conectada, los ciberdelincuentes utilizan técnicas sofisticadas que ponen en peligro los hábitos tecnológicos y de navegación en línea. Los atacantes aprovechan el contenido de las redes sociales, incluidos los planes para las vacaciones, porque este tipo de actividades requiere que usted brinde información confidencial en línea. Tenga siempre presente que la información de carácter confidencial y privado requiere protección constante.

Por ejemplo, la información personal incluye datos que pueden identificarte, como tu nombre completo, fecha de nacimiento, datos biométricos, número de pasaporte, documento de identidad, tarjetas de crédito o teléfono y direcciones de correo electrónico o la dirección de su casa. También debes proteger los datos confidenciales de la empresa. Si tú compartes información confidencial en la red, los ciberdelincuentes pueden aprovechar esta gran oportunidad para cometer fraudes con tarjetas de crédito, robar su identidad o poner en riesgo el acceso a los recursos confidenciales de la empresa. En pocas palabras, la información vale oro. Por eso, es imperativo seguir las leyes de privacidad y protección de los datos en el lugar de trabajo.

Para cada sector de la empresa, se deben documentar los niveles de riesgo aceptables en relación con la ciberseguridad y la privacidad. Es necesario adoptar tanto las prácticas de seguridad reconocidas por la industria como las garantías adecuadas para proteger la información personal y los datos, sistemas, actividades y recursos de una organización. El objetivo es crear una fuerza de trabajo orientada a la seguridad.

Figuran 2. Ciberamenazas

Figuran 2. Ciberamenazas

Conclusión

El ciberdelito es una amenaza global que no conoce fronteras. En consecuencia, distintas reglamentaciones y gobiernos, como es el caso del Reglamento General de Protección de Datos (GDPR) en Europa y en otros países, priorizan la seguridad de la información mediante nuevas leyes y estándares normativos. Recuerde que usted es responsable de proteger su información. ¡El error humano es la causa de casi todas las filtraciones de datos! Sea cauteloso con las solicitudes sospechosas, los desconocidos que intenten contactarlo o la información no solicitada que le llegue a través de cualquier medio. Si tienes alguna duda, consulta con el sector encargado de la privacidad de la empresa. Tu función es la de ayudarlo a manejar estos riesgos y recomendarle medidas de ciberseguridad.

Repasemos por qué los atacantes son tan efectivos. Los ataques maliciosos van en constante aumento. Según algunos estudios, el 91 % de los ciberincidentes que ocurren dentro de una organización se originan en un error humano, tal como hacer clic en un correo de suplantación de identidad o spear phishing sin darse cuenta. Se estima que el uso indebido de los privilegios de acceso está relacionado con un 80 % de las filtraciones de datos.

En un mundo en el que los ciberenemigos corren con una gran ventaja, la seguridad de los datos es primordial. En temas de ciberseguridad, el conocimiento es poder; por eso, al tomar medidas que están a su alcance, puede evitar las trampas más comunes. ¡Garantice la ciberseguridad!

En COINTIC brindamos consultoría especializada para garantizar la confidencialidad, integridad y disponibilidad de tus datos o los de tu empresa. Contamos con soluciones especializadas como firewall, antispam, endpoints, entre otros. Contamos con servicios como: Análisis de vulnerabilidades , análisis de código fuente y pruebas de penetración. Si tienes alguna duda ¡Contáctanos!.

Síguenos en redes sociales aquí o ve más información en: Seguridad informática